Actualités et perspectives

Lisez les derniers articles, les dernières nouvelles et les mises à jour de l'entreprise Fortress. Explorez nos idées sur les tendances de l'industrie, les lancements de produits et les événements à venir pour rester connecté et informé.

Nous sommes fiers de figurer dans les principales publications de l'industrie. voir où nous avons été publiés ici.

//

En vedette

Webinar Recap: Interlocking in Machinery Safety

Missed our recent webinar on “Interlocking in Machinery Safety”? The

- Événement

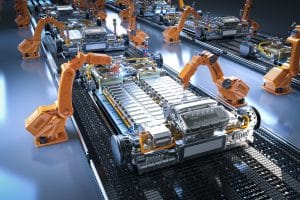

Récapitulation du webinaire : Renforcer la sécurité dans les systèmes automatisés de stockage et de récupération (ASRS)

- Article

Contrôle de l'énergie dangereuse : Principales mises à jour de la norme ANSI Z244.1 révisée

- Article

Profil d'un partenaire de distribution présentant des produits de sécurité uniques

- Article

Construire un lieu de travail plus sûr - Les six premiers mois de Remlive avec Fortress Safety

- Article

Fortress La sécurité à SPS 2024 : Une revue des principaux faits marquants et des innovations

- Actualités

Fortress Safety élargit les capacités de tGard avec la compatibilité de sécurité IO-Link

Commencez à élaborer votre solution personnalisée

Notre équipe commerciale est à votre disposition pour vous aider à trouver la solution d'interverrouillage parfaite pour votre secteur d'activité ; ou, grâce à notre configurateur de produits, vous pouvez remplir un formulaire rapide décrivant vos besoins spécifiques, afin de générer une configuration personnalisée de la référence.